Государственные органы и MobiUz подверглись кибератакам одного и того же хакера — анализ

Pinkod, проанализировав данные из открытых источников и социальных сетей, пришёл к выводу, что за февральскими кибератаками на информационные системы государственных органов Узбекистана и оператора MobiUz, вероятно, стоит один и тот же хакер — ByteToBreach.

Этот хакер с середины 2025 года занимается продажей на закрытых форумах данных, похищенных у различных государственных структур и крупных компаний.

Подробно о киберпреступнике и его деятельности:

2026 год начался для кибербезопасности государственных органов и учреждений Узбекистана не самым удачным образом.

В начале февраля на платформе Reddit появились сообщения об утечке персональных данных граждан Узбекистана. По имеющейся информации, мог быть взломан основной государственный OAuth-сервер аутентификации. В качестве источников упоминался ряд ресурсов, в том числе сайты, размещённые в даркнете. Отмечалось, что среди опубликованных данных могли содержаться персональные сведения примерно о 15 миллионах граждан.

Министр цифровых технологий Шерзод Шерматов сообщил, что 27–30 января были совершены кибератаки на информационные системы трёх государственных ведомств, в результате чего были распространены данные около 60 тысяч граждан.

Сообщения о продаже данных 15 миллионов граждан не соответствуют действительности

«…Если (данные) были распространены, купите их и покажите», — так министр прокомментировал сообщения об утечке 15 миллионов записей.

Теперь атаке подвергся и MobiUz

17 февраля в социальных сетях распространилась информация о кибератаке на мобильного оператора MobiUz. Компания в официальном заявлении подтвердила факт кибератаки.

По её данным, в ходе мониторинга систем безопасности в феврале был выявлен случай несанкционированного доступа к одному из тестовых серверов компании, не подключённых к основным системам. Этот сервер был немедленно изолирован, что позволило локализовать инцидент.

Компания подчеркнула, что системы, в которых хранятся персональные и финансовые данные абонентов, расположены в полностью защищённом сегменте. «Никаких признаков несанкционированного доступа туда обнаружено не было. Работа сервисов не нарушалась, утечки персональных данных клиентов не произошло», — говорится в официальном сообщении.

В настоящее время компания совместно с ответственными органами подробно изучает инцидент и реализует дополнительные меры по усилению защиты информационных систем.

Обе атаки могли быть совершены одним и тем же хакером

Примечательно, что обе февральские кибератаки на Узбекистан, вероятно, были осуществлены одним и тем же хакером.

Этот хакер известен под псевдонимом ByteToBreach и действует с июня 2025 года. За шесть дней до появления сообщений об утечке данных граждан Узбекистана на форумах Reddit он оставил комментарий на странице Министерства внутренних дел в сети X (бывший Twitter) со словами: «Hello ??? Are you guys… Alive?».

Через день, 29 января, он прикрепил к своему комментарию скриншоты, якобы подтверждающие утечку данных. Однако министерство либо не обратило внимания на этот факт, либо официально не сообщило общественности о возможной утечке.

Сообщается, что последняя кибератака на серверы MobiUz также была осуществлена именно этим хакером. Согласно данным портала Vecert Io и информации в сети X, автором атаки является ByteToBreach.

Как пишет Spot, хакер заявил, что располагает восемью базами данных, принадлежащими компании. Среди них — персональные данные 3 тысяч сотрудников MobiUz, данные регистрации абонентов, документы корпоративных клиентов и финансовая информация из системы 1C.

Также хакер сообщил, что получил от компании первоначальный платёж в размере «35 тысяч E», не уточнив, в какой валюте указана сумма.

Известная информация о хакере

Pinkod, опираясь на открытые источники в интернете, собрал сведения о деятельности хакера, известного под псевдонимом ByteToBreach.

В профиле хакера в сети X в качестве местоположения указана Швейцария, однако достоверность этой информации не подтверждена. Отмечается, что подключение пользователя осуществлялось через Android-устройство из Алжира.

ByteToBreach — киберпреступник, действующий из финансовых мотивов. Он занимается продажей на закрытых форумах похищенных данных и доступов к системам банков, телекоммуникационных компаний, авиаперевозчиков и других крупных организаций. Поскольку на нескольких платформах он использует один и тот же псевдоним, его деятельность можно отслеживать.

С середины 2025 года ByteToBreach начал выставлять на продажу крупные корпоративные базы данных. В частности, 14 ноября 2025 года он заявил о взломе системы европейского интернет-инфраструктурного провайдера Eurofiber и выставил на продажу данные, полученные из внутренней системы GLPI компании. Этот инцидент создал серьёзную угрозу для множества европейских организаций, пользующихся услугами Eurofiber.

С целью завоевания доверия ByteToBreach пытается представить себя «профессионалом». Он создал сайт фиктивной пентестинговой компании «Pentesting Ltd», разместив на нём логотипы известных компаний в качестве якобы «клиентов» и используя намеренно провокационные лозунги. На самом деле этот сайт служит инструментом для продажи хакерских услуг и похищенных данных. Это показывает, что деятельность современных киберпреступников всё больше приобретает черты бизнеса.

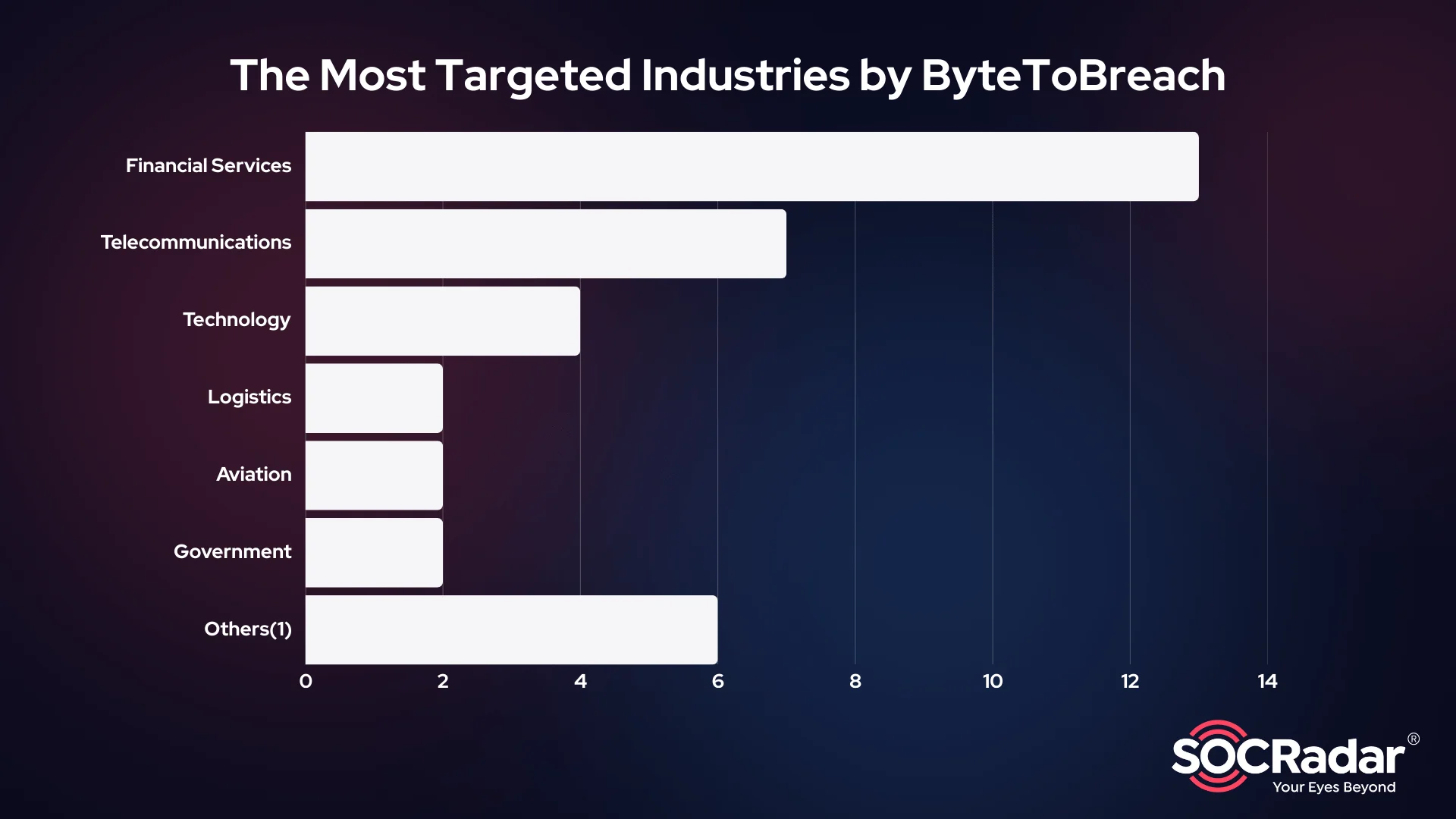

Наиболее часто атакуемые ByteToBreach отрасли

Чаще всего мишенью становятся финансовые услуги, в частности банки и страховые компании. По состоянию на ноябрь 2025 года из 35 выявленных жертв 13 относились именно к этой сфере. Далее следуют телекоммуникационные компании и интернет-провайдеры. Взлом такой инфраструктуры может нанести ущерб множеству связанных организаций. В эту категорию входят Telefonica, Avatel Telecom, Nokia, SMS Traffic, а также компания Anuvu, предоставляющая спутниковую и бортовую связь.

Кроме того, ущерб зафиксирован в сферах IT-услуг, авиации, государственного управления, образования, здравоохранения и логистики. Платформа SocRadar упомянула среди пострадавших и компанию Uzbekistan Airways, однако независимо подтвердить достоверность этой информации невозможно.

С географической точки зрения наибольшее число атак зафиксировано в США и Индии. За ними следуют страны Европы и Азии, включая Узбекистан. В целом деятельность ByteToBreach носит глобальный характер и не ограничивается одной страной.